《信息安全技术 网络安全等级保护基本要求》GB/T22239-2019等一系列等保2.0标准的发布与实施,标志着我国网络安全等级保护2.0时代。与等保1.0相比,等保2.0最大特点之一就是更加强调可信计算的应用,从第一级到第四级均提出了可信验证的要求。

本文带您深入了解等保2.0中可信验证相关要求,以及推进可信计算在系统中的应用落地。

PART.1 等保2.0“可信验证”要求解读

一. “可信验证”等级要求

《信息安全技术 网络安全等级保护基本要求》(以下简称:“基本要求”)中“可信验证”要求覆盖了安全计算环境、安全通信网络、安全区域边界及安全管理中心等等级保护所有技术环节、并从一级到四级逐级强化可信验证的作用,同时在安全计算环境恶意代码防范三级要求开始提到了对“可信验证”的使用。

一级:可基于可信根对计算设备的系统引导程序、系统程序等进行可信验证,并在检测到其可信性受到破坏后进行报警

二级:可基于可信根对计算设备的系统引导程序、系统程序、重要配置参数和应用程序等进行可信验证,并在检测到其可信性受到破坏后进行报警,并将验证结果形成审计记录送至安全管理中心

三级:可基于可信根对计算设备的系统引导程序、系统程序、重要配置参数和应用程序等进行可信验证,并在应用程序执行的关键环节进行动态可信验证,在检测到其可信性受到破坏后进行报警,并将验证结果形成审计记录送至安全管理中心

四级:可基于可信根对计算设备的系统引导程序、系统程序、重要配置参数和应用程序等进行可信验证,并在应用程序执行的所有环节进行动态可信验证,在检测到其可信性受到破坏后进行报警,并将验证结果形成审计记录送至安全管理中心,并进行动态关联感知

二. “可信验证”的关键概念

基本要求-安全计算环境中“可信验证”的几个关键概念的理解如下:

可信根:为系统提供信任起点和信任扩展安全性保障的部件,业界较成熟的技术规范TCM、TPCM、TPM2.0等。可信根主要由密码算法引擎、可信存储和其他功能部件组成,可以向节点提供可信度量根、可信存储根、可信报告根等服务。

系统引导程序:包括计算设备(如PC、服务器等)固件引导程序(如BIOS)、操作系统引导程序(如Grub、uboot等)。

系统程序:包括计算设备固件程序(如UEFI 驱动、服务等)、操作系统程序(如内核、系统驱动、设备驱动等)。

重要配置参数:主要指影响系统启动、运行的系统配置参数、安全配置参数等(如Linux内核配置参数、与安全相关配置的参数等)。

可信验证:基于可信根,构建信任链,一级度量一级,一级信任一级,把信任关系扩大到整个计算节点,从而确保计算节点可信的过程。其中,度量指使用杂凑算法对程序文件的内容进行杂凑运算的过程;信任是基于可信验证策略、通过度量结果与基准值比对获得。

关键环节:指可信验证对象(即系统程序、应用程序等)所处的关键环节,如系统内核的加载、启动,配置文件的访问、系统程序启动、挂起、运行等。

动态可信验证:对验证对象(文件或程序)的静态内容、运行时内存中存储的关键变量及数据、属性(如创建、修改时间、安全属性、所属用户组)等进行实时、周期性的可信判断。

三. “可信验证”的测评对象解析

《信息安全技术 网络安全等级保护测评要求》(以下简称:测评要求)安全计算环境中“可信验证”提出了对应的测评要求,其内容解读如下:

“测评对象是指提供可信验证的设备或组件、提供集中审计功能的系统”

解析一:提供可信验证的设备或组件—安全计算环境中可提供“可信验证”的设备包括:计算设备(如服务器、PC等)、安全设备(如物理网关设备、物理NIPS设备、堡垒机、物理web防火墙等安全设备)、存储设备(如存储服务器等)。

解析二:提供集中审计功能的系统—主要指提供对可信验证结果进行审计的设备;主要审计内容包括可信验证主体、客体、验证时间、验证结果、主体对客体进行的操作、发起操作的用户等。

四. “可信验证”的测评实施解析

1.“ 应核查是否基于可信根对计算设备的系统引导程序、系统程序、重要配置参数和应用程序等进行验证”

解析一:基于可信根—信任根是系统信任的起点、满足一定安全强度的组件。目前业界与可信根常见的技术规范包括TCM、TPCM、TPM2.0。

解析二:可信验证对象—等保2.0要求可信验证贯穿了系统启动到运行过程,从计算设备上电开始到系统内核加载、重要配置参数访问、再到系统运行期间的应用程序都进行可信验证。

2. “ 应核查是否在应用程序的关键执行环节进行了动态可信验证”

解析一:关键执行环节—详见上文相关内容。

解析二:动态可信验证—详见上文相关内容。需要说明的是、动态可信验证是相对静态可信验证而言的。

3. “ 应测试验证当检测到的计算设备的可信性受到破坏后是否进行报警”

解析:报警包括报警的途径和报警所处的节点。报警途径和报警所处的节点有关,以服务器为例,在服务器硬件启动过程中检测到不可信时一般的报警途径包括显示器、带外管理系统(如BMC)等;在系统引导阶段检测到不可信时报警途径主要为显示器;在系统运行期间主要报警途径为安全管理平台或系统本地通知(如通过安全管理代理向安全管理平台报警)或邮件等。

4.“ 应测试验证结果是否以审计记录的形式送至安全管理中心”

解析:可信验证的结果除进行本地化监控外,还需要将验证的结果报送到安全管理中心,以便与其他安全审计记录进行综合分析。

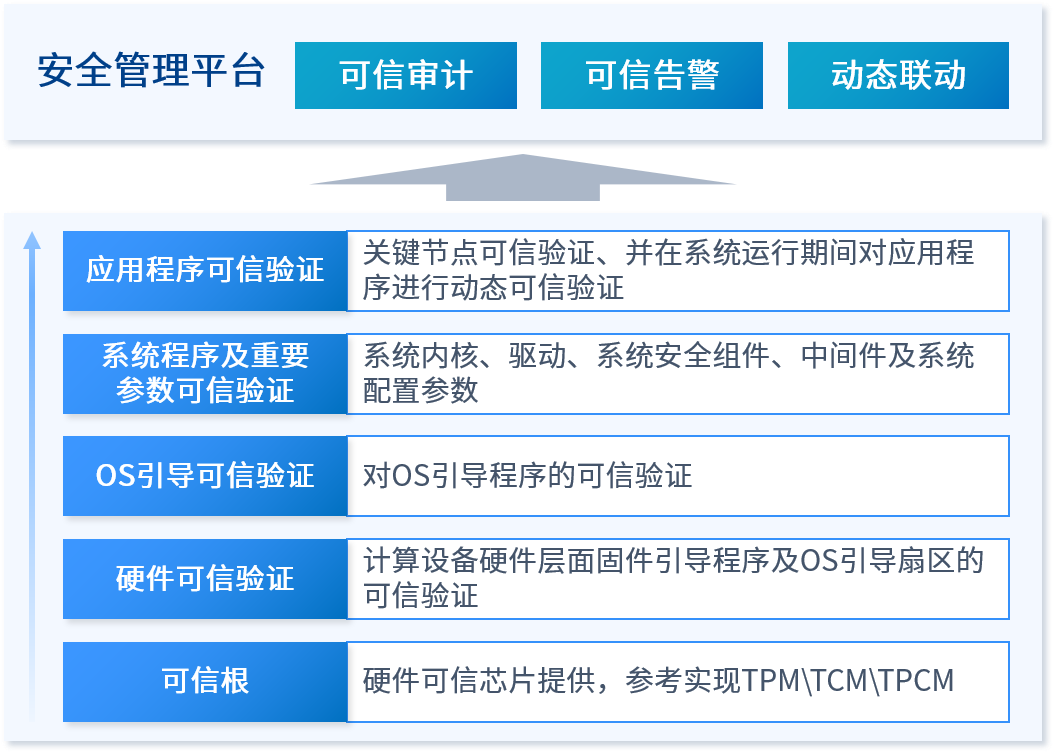

要满足“可信验证”测评要求、需要“提供可信验证的设备或组件”从硬件到应用、自底向上实现可信验证:

提供可信验证的设备要有可信根

在设备启动过程中要进行可信验证

操作系统启动过程中要进行可信验证

要在应用运行期间提供动态可信验证

要提供可信验证报告到管理平台

图 安全计算环境可信验证框架

PART.2 浪潮信息可信计算实践

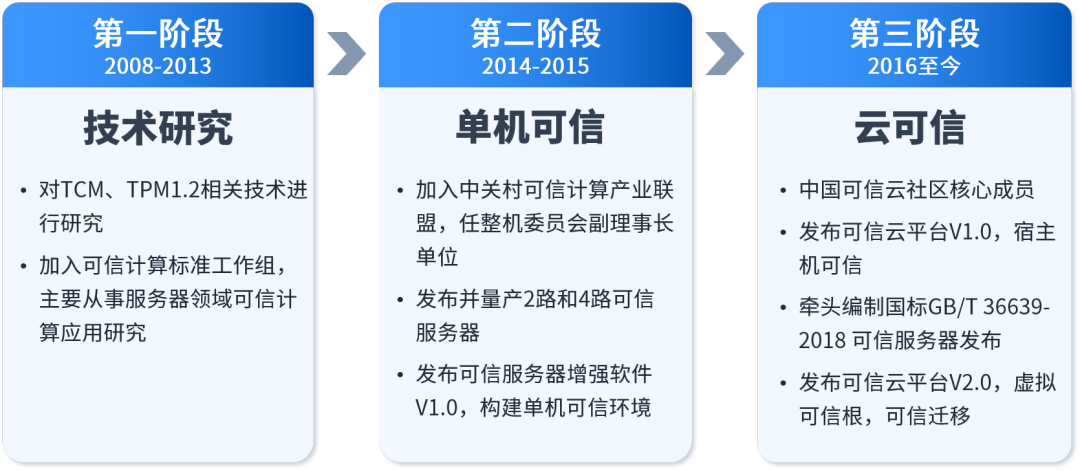

浪潮信息在可信计算领域技术研究和产品研发已积累10余年,总体来看分为三个阶段:

第一阶段(技术研究):主要是对TCM相关规范及在服务器领域的应用开展初步的技术研究;

第二阶段(单机可信):加入中关村可信计算产业联盟和中国可信云社区,重点围绕TCM、TPCM、TPM2.0相关技术规范,开展可信服务器整机及配套可信基础软件的研制工作,国内率先发布了2路和4路可信服务器;

第三阶段(云平台可信):重点研究可信计算在虚拟化场景中应用相关问题,突破虚拟可信根、可信迁移等关键技术,并牵头编制国标GB/T 36639-2018《信息安全技术 可信计算规范 服务器可信支撑平台》,同时,还先后发布了可信云平台V1.0和V2.0版本,为可信计算在云平台的应用奠定的良好的基础。

图2 浪潮信息可信计算发展历程

目前,可信计算产业处在快速发展和落地的阶段,在技术、专利和产品方面取得了丰富的成果,产品成果可信增强组件已内置到浪潮信息云峦服务器操作系统KeyarchOS,助力客户可信计算解决方案能力构建。浪潮信息可信服务器及配套解决方案已广泛应用于互联网、电力等行业领域。

未来,随着等保2.0和行业网络安全政策落地的持续深入,可信计算作为重要的安全核心技术,在云计算、工业制造、物联网等领域具有广阔的应用空间。

售前咨询

售后服务

回到顶部